Несмотря на то, что уже много месяцев подряд моя основная специализация - фильтрация поведенческих ботов, защита сайтов от негативных поведенческих факторов, все руки не доходили расписывать результаты.

Значительная часть заказов - на защиту интернет-магазинов. Одно время преобладали магазины на WordPress, в последнее время просто вал интернет-магазинов Bitrix. Однажды даже форум на Битрикс был. Также хватает Опенкарт. А вот на днях пришел заказ на более редкий движок интернет-магазина - CS-Cart.

Кроме стандартного наплыва поведенческих ботов с прямыми заходами и минимальным временем на сайте, магазин постигла другая беда - завалило еще и фейковыми переходами с сайтов. Это когда подделывается реферер и в метрике переход показывается как переход с сайта, на котором вашей ссылки отродясь не было. Ну а количество таких переходов - 9000 с тысяч разных сайтов, как-бы намекает... что на хабре никто на вас не сослался. И что это действительно мусорный, не настоящий трафик.

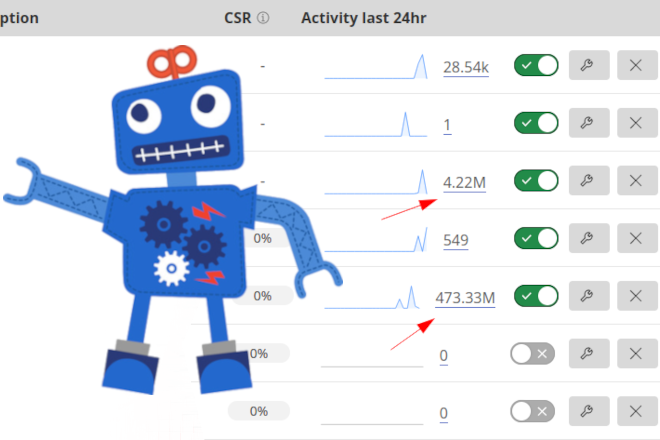

После настройки правил фильтрации Cloudflare для магазина (и других настроек, только правилами WAF профессиональная настройка Cloudflare не ограничивается) переходы по ссылкам на сайтах практически пропали, а вот прямые заходы сократились всего в 4 раза. Это видно на средней части графика ниже.

Временное включение капчи всем прямым заходам - вообще ничего не дало. Лог почти пустой, а вот в метрике тьма прямых переходов.

Причем в TXT записях домена айпи адрес нигде не отсвечивает и по идее не должно быть долбежки напрямую на сервер.

Однако, исследование логов хостинга показало, что это все-таки было оно. Трафик приходил напрямую на сервер. В обход Cloudflare. Бороться с этим достаточно легко (для специалиста), нужно просто сменить айпи на услуге хостинга. И лазить по серверу на связке айпи-домен больше не выйдет. Потому что теперь айпи знает только владелец сайта. А не тот, кто заказал атаку на сайт конкурента.

После выключения остаточного мусорного трафика напрямую на сервер, график в метрике пришел в свое естественное состояние. За всю практику мне такой целенаправленный наплыв ботов, со связкой в hosts напрямую на сервер, попадается буквально второй раз. Очень редкая атака.

После основных работ по Cloudflare всегда следует индивидуальная донастройка под особенности сайта. Ну а далее уже можно наблюдать за результатом.

Подпишитесь на Telegram канал для того, чтобы всегда быть в курсе последних новостей и обновленных настроек для защиты от ботов через Cloudflare, а также оперативно получать новые материалы, выходящие на antiddos24.ru

Всегда нужно иметь в виду, что те советы, которые вы прочли в статьях на сайте antiddos24.ru - это лишь часть настроек, которые я делаю при профессиональной экспертной настройке фильтрации поведенческих ботов. Все остальное - это непубличные профессиональные секреты. Любая информация, становящаяся общедоступной - достаточно быстро устаревает и перестает быть эффективной.

Если вы столкнулись с повышенной ботностью в Яндекс метрике, увеличением числа прямых заходов, увеличением количества отказов - вы всегда можете заказать у меня настройку Cloudflare или Killbot.